Reklama

Výrobcovia CPU vydržia niekoľko mesiacov. masívne slabiny spektra a roztavenia otriasli počítačovým svetom. A potom, ak zraniteľné miesta neboli dosť zlé, patche na opravu problémov prišli s vlastným súborom problémov. Bude to nejaký čas, kým účinky Spectre / Meltdown nezmiznú.

Čipy AMD neboli nezranené. Horšie je, že v marci 2018 vedci tvrdia, že našli množstvo nových kritických zraniteľností špecifických pre AMD. Niektorí ľudia v technologickom svete si však nie sú istí. Existuje nejaká pravda o správach o kritických zraniteľnostiach v systéme Windows XP CPU AMD Ryzen Čo je dobré na novej AMD Ryzen?AMD Ryzen práve pristál a svet CPU sa stal zaujímavým. O čom je humbuk a je to pre vás to pravé? Čítaj viac ? Pozrime sa na doterajší príbeh.

Kritické zraniteľné miesta a využiteľné zadné vrátka

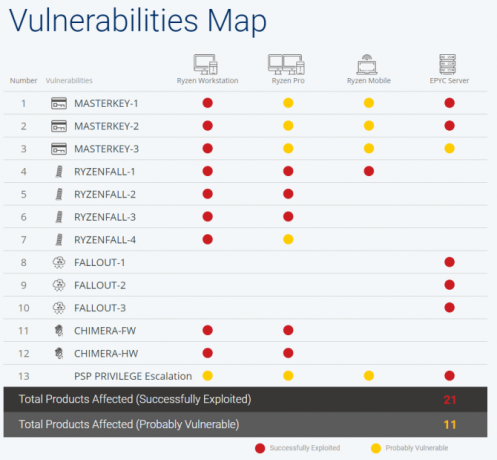

Izraelská bezpečnostná spoločnosť CTS Labs odhalila 13 kritických zraniteľností. Tieto chyby zabezpečenia ovplyvňujú pracovné stanice Ryzen AMD, Ryzen Pro, mobilnú architektúru Ryzen a procesory serverov EPYC. Tieto zraniteľné miesta navyše odhalili podobnosti so spektrom Specter / Meltdown a mohli by útočníkovi umožniť prístup k súkromným údajom, inštaláciu škodlivého softvéru alebo získanie prístupu k ohrozenému systému.

Chyby zabezpečenia procesora vyplývajú z návrhu Secure Processor AMD, bezpečnostnej funkcie CPU, ktorá umožňuje bezpečné ukladanie šifrovacích kľúčov, hesiel a ďalších mimoriadne citlivých údajov. Toto, v spojení s vadou v konštrukcii čipovej sady Zen od spoločnosti AMD, ktorá spája procesor s inými hardvérovými zariadeniami.

„Táto integrálna súčasť väčšiny produktov AMD vrátane pracovných staníc a serverov sa v súčasnosti dodáva s viacerými produktmi bezpečnostné chyby, ktoré by mohli škodlivým aktérom umožniť permanentnú inštaláciu škodlivého kódu do zabezpečeného procesora sám. "

Sú tieto zraniteľné miesta skutočné?

Áno, sú veľmi skutočné a majú štyri príchute:

- Ryzenfall: Umožňuje škodlivému kódu prevziať úplnú kontrolu nad procesorom AMD Secure

- Fallout: Umožňuje útočníkovi čítať a zapisovať do chránených oblastí pamäte, napríklad SMRAM

- Chimera: „Dvojitá“ zraniteľnosť, s jednou chybou firmvéru a jednou chybou hardvéru, ktorá umožňuje vstrekovanie škodlivého kódu priamo do čipovej sady AMD Ryzen; malware založený na čipsetoch sa vyhýba prakticky všetkým bezpečnostným riešeniam koncových bodov

- Hlavný kľúč: Využíva viacero slabých miest vo firmvéri AMD Secure Processor, aby umožnil prístup k zabezpečenému procesoru; umožňuje extrémne kradnutému perzistentnému malwaru na báze čipovej sady vyhnúť sa bezpečnosti; môže spôsobiť fyzické poškodenie zariadenia

V blogu CTS Labs o bezpečnosti sa uvádza: „Útočníci by mohli pomocou služby Ryzenfall obísť ochranu Windows Credential Guard, ukradnúť sieťové poverenia a potom sa potenciálne rozšírila aj cez vysoko zabezpečenú podnikovú sieť Windows […]. Útočníci mohli spolu s Ryzenfall použiť Masterkey na inštaláciu trvalého škodlivého softvéru do zabezpečeného procesora, čím vystavuje zákazníkov riziku skrytého a dlhodobého priemyselného odvetvia špionáž. "

Zistenia zistili aj ďalší vedci v oblasti bezpečnosti.

Bez ohľadu na humbuk okolo vydania sú chyby skutočné, presne opísané v technickej správe (ktorá nie je verejná afaik) a ich kód zneužívania funguje.

- Dan Guido (@ dguido) 13. marca 2018

Žiadna zo slabých miest nevyžaduje na spustenie prístupu k fyzickému zariadeniu ani žiadne ďalšie ovládače. Vyžadujú si však oprávnenia správcu miestneho počítača, takže existuje určitá úľava. A priznajme si to, ak má niekto priamy prístup do vášho systému root, už ste vo svete bolesti.

Aký je problém?

Nikto o CTS Labs naozaj nepočul. Čo samo o sebe nie je problémom. Malé firmy neustále dokončujú vynikajúci výskum. Ide skôr o to, ako laboratóriá CTS zverejnili tieto zraniteľné miesta pre verejnosť. Štandardné zverejňovanie informácií o bezpečnosti vyžaduje, aby vedci poskytli zraniteľnej spoločnosti najmenej 90 dní na nápravu problému predtým, ako sa zverejnia s citlivými zisteniami.

CTS Labs poskytli AMD neuveriteľných 24 hodín pred tým, ako umiestnili svoje stránky s amdflaws [Broken URL Removed] online. A to pritiahlo značnú ire z bezpečnostnej komunity. Nie je to však iba stránka. Spôsob, akým sú zraniteľné miesta prezentované, je tiež problematický. Na stránke s informáciami o zraniteľnosti sa nachádza rozhovor s jedným z vedcov, ktorý je plný infografiky a ďalšie médiá, má vzrušujúce a chytľavé názvy problémov a zdá sa, že pri vydaní a zraniteľnosť. (Zraniteľnosť, ktorú dali AMD menej ako 24 hodín na opravu, myseľ!)

CTS Labs to zdôvodnili. Laboratórium CTS CTO Ilia Luk-Zilberman vysvetľuje, že „súčasná štruktúra„ Zodpovedného zverejnenia “má veľmi vážny problém.“ Ďalej, oni „Myslím si, že je ťažké uveriť, že sme jediná skupina na svete, ktorá má tieto zraniteľné miesta, pričom zvažuje, kto je dnes hercom na svete.“ vy môcť tu si prečítajte celý list [PDF].

TL; DR: CTS Labs verí, že 30/60/90 dňová čakacia doba predlžuje nebezpečenstvo pre už aj tak zraniteľných spotrebiteľov. Ak vedci zverejnenie poskytnú okamžite, núti to spoločnosť okamžite konať. V skutočnosti je ich návrh na použitie validácie treťou stranou, tak ako to urobili CTS Labs s Danom Guidom (ktorého potvrdenie Tweet je prepojený vyššie), zmysluplné - ale niečo, čo sa už stalo.

Skrátenie zásob AMD

Iní vedci znížili závažnosť nedostatkov z dôvodu požadovanej úrovne prístupu do systému. Boli ďalšie otázky týkajúce sa načasovania správy, keď sa objavila krátko predávaná spoločnosť Viceroy Research vydávali správu vyhlásenie, že akcie AMD môžu stratiť všetku svoju hodnotu. Akcie AMD sa skutočne prepadli, čo sa zhoduje s vydaním správy o zraniteľnosti CTS Labs, ale deň sa uzavrel vyššie ako predtým.

Vedúci vývojár linuxového jadra Linus Torvalds sa tiež domnieva, že prístup CTS Labs je zanedbateľný a uvádza: „Áno, vyzerá to skôr ako manipulácia so zásobami ako bezpečnostné poradenstvo pre mňa. “ Torvalds tiež ľutuje zbytočné humbuk okolo vydania, tvrdiac, že vedci v oblasti bezpečnosti „Vyzerajú ako klauni kvôli za to. "

Krvácanie Torvaldsovcov nemá obdoby. Má však pravdu. Tiež prichádza naspäť na ďalšiu „bezpečnostnú výstrahu“, ktorá vyžaduje tak hroznú SSH, ako aj hroznú koreňovú heslo. Torvalds (a ďalší výskumníci a vývojári v oblasti bezpečnosti) tvrdia, že niekedy, pretože chyba znie nebezpečne a exoticky, nerobí to pre širokú verejnosť obrovským problémom.

Môžete zostať v bezpečí?

Je to zmiešaná bezpečnostná taška. Je váš procesor AMD Ryzen zraniteľný? Áno, je. Je pravdepodobné, že váš procesor AMD Ryzen uvidí využitie tohto spôsobu? Je to trochu nepravdepodobné, aspoň z krátkodobého hľadiska.

To znamená, že tí, ktorí majú systém AMD Ryzen, by mali počas nasledujúcich niekoľkých týždňov zvyšovať svoju úroveň bezpečnostnej ostražitosti, kým AMD nevypustí bezpečnostnú opravu. Dúfajme, že to budú zatraceně lepší pohľad ako záplaty Spectre / Meltdown Sú spektrálne a tavenie stále hrozbou? Opravy, ktoré potrebujeteSpectre a Meltdown sú zraniteľné miesta CPU. Sme už bližšie k odstráneniu týchto zraniteľností? Fungovali náplasti? Čítaj viac !

Gavin je senior spisovateľom pre MUO. Je tiež editorom a správcom SEO pre sesterské stránky MakeUseOf, zamerané na kryptografiu, Blocks Decoded. Má BA (Hons) súčasné písanie s praxou digitálneho umenia drancované z kopcov Devonu, ako aj viac ako desaťročie profesionálneho písania. Má rád veľké množstvo čaju.