Reklama

Keď nové prípady široko distribuovaného Locky ransomware začali vysychať okolo konca mája V roku 2016 si vedci v oblasti bezpečnosti boli istí, že sme nevideli posledný z malware na šifrovanie súborov varianta.

Hľa, hľa, mali pravdu.

Od 19. júnath odborníci na bezpečnosť pozorovali milióny škodlivých e-mailových správ zasielaných s prílohou obsahujúcou novú variantu Locky ransomware. Zdá sa, že vývoj spôsobil malware oveľa nebezpečnejším Beyond Your Computer: 5 spôsobov, ako vás Ransomware v budúcnosti vezme do zajatiaRansomware je pravdepodobne najhorší malware a zločinci, ktorí ho používajú, sú čoraz viac pokročilých, Tu je päť znepokojujúcich vecí, ktoré by sa mohli čoskoro stať rukojemníkmi, vrátane inteligentných domov a inteligentných vozov. Čítaj viac a sú sprevádzané zmenenou distribučnou taktikou, ktorá rozširuje infekciu ďalej, ako sa predtým pozorovalo.

Nie sú to len Locky ransomware znepokojujúci vedci v oblasti bezpečnosti. Locky už existujú aj iné varianty a zdá sa, že distribučné siete zvyšujú „produkciu“ po celom svete bez ohľadu na konkrétne ciele.

JavaScript Ransomware

2016 mierny posun v distribúcii škodlivého softvéru Nenechajte spadnúť podvodníci: Sprievodca Ransomware a ďalšie hrozby Čítaj viac . Používatelia internetu možno len začínajú chápať extrémne hrozivé hrozby ransomware, ale už sa začali vyvíjať, aby zostali pod radarom čo najdlhšie.

A hoci malware využívajúci známe rámce JavaScript nie je neobvyklý, odborníci v oblasti bezpečnosti boli v prvom štvrťroku 2016 ohromení záplavou škodlivého softvéru. vedie Eldona Sprickerhoffa k štátu:

„Zdá sa, že vývoj škodlivého softvéru je taký rýchly a rezavý ako v akomkoľvek prostredí džungle, v ktorom prežitie a propagácia sú spojené so sebou. Autori často kooptovali funkčnosť z rôznych kmeňov škodlivého softvéru do ďalšej generácie kódu - pravidelne vzorkujú účinnosť a ziskovosť každej generácie. “

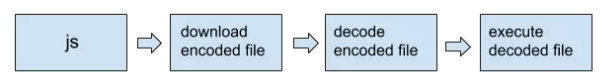

Príchod ransomware kódovaného v jazyku JavaScript predstavuje pre používateľov novú výzvu, ktorej sa majú vyhnúť. Ak ste v minulosti omylom stiahli alebo dostali nebezpečný súbor, systém Windows by skontroloval príponu súboru a rozhodol, či tento konkrétny typ súboru predstavuje nebezpečenstvo pre váš systém.

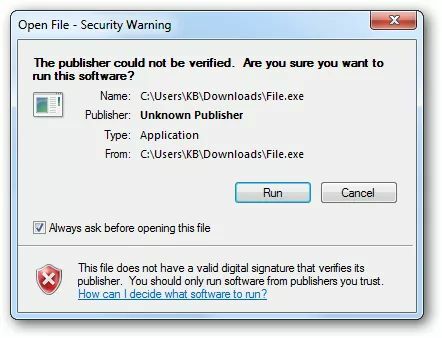

Napríklad, keď sa pokúsite spustiť neznáme.exe súboru, zobrazí sa toto upozornenie:

Neexistuje také predvolené upozornenie s JavaScriptom - JS prípona súboru - súbory, ktoré viedli k tomu, že obrovské množstvo používateľov klikalo bez premýšľania a potom bolo držané za výkupné.

Botnets and Spam Email

Prevažná väčšina ransomware sa odosiela prostredníctvom škodlivých e-mailov, ktoré sa zasielajú v obrovských objemoch prostredníctvom rozsiahlych sietí infikovaných počítačov, ktoré sa bežne označujú ako „botnet“.

Obrovský nárast softvéru Locky ransomware bol priamo spojený s botanikou Necrus, ktorá zaznamenala v priemere priemer 50,000 IP adresy infikované každých 24 hodín po dobu niekoľkých mesiacov. Počas pozorovania (Anubis Networks) zostala miera infekcie stabilná až do 28. marcath keď došlo k veľkému nárastu 650,000 infekcie počas 24 hodín. Potom sa vráťte k bežnému podnikaniu, aj keď s pomaly klesajúcou mierou infekcie.

1. júnast, Necrus potichu. Špekulácie o tom, prečo botnet stíchol, sú štíhle, aj keď sa okolo nich veľa sústreďuje zatknutie asi 50 ruských hackerov. Botnet však pokračoval v činnosti neskôr v mesiaci (okolo 19th jún), odoslanie nového variantu Locky miliónom potenciálnych obetí. Na obrázku vyššie vidíte súčasné rozšírenie botaniky Necrus - všimnite si, ako sa vyhýba Rusku?

Spamové e-maily vždy obsahujú prílohu, ktorá sa považuje za dôležitý dokument alebo archív zaslaný z dôveryhodného (ale spoofed) účtu. Po stiahnutí a prístupe k dokumentu sa automaticky spustí infikované makro alebo iný škodlivý skript a začne sa šifrovací proces.

Či už Locky, Dridex, CryptoLocker alebo jedna z nespočetných variantov ransomware Vírusy, spyware, malvér atď. Vysvetlené: Pochopenie hrozieb onlineKeď začnete premýšľať o všetkých veciach, ktoré by sa pri prehľadávaní Internetu mohli pokaziť, web začne vyzerať ako dosť desivé miesto. Čítaj viac , nevyžiadaná pošta je stále voľbou pre doručovaciu sieť pre ransomware, čo jasne ukazuje, aký úspešný je tento spôsob doručovania.

Objavujú sa noví cestujúci: Bart a RAA

Malvér JavaScript nie je jedinou hrozbou Ransomware udržiava rast - Ako sa môžete chrániť? Čítaj viac používatelia sa budú musieť v nadchádzajúcich mesiacoch stretnúť - aj keď mám ďalší nástroj JavaScript, o ktorom vám môžem povedať!

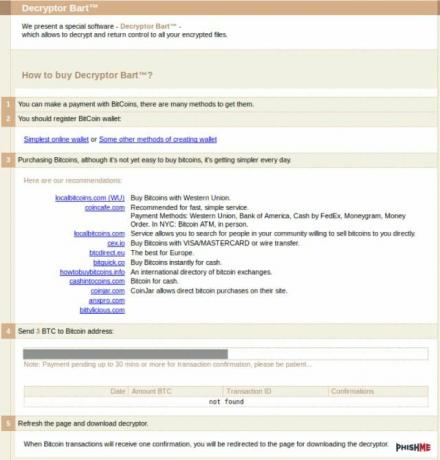

Najprv hore bart infekcia využíva niektoré celkom štandardné techniky ransomware, používa podobné platobné rozhranie ako Locky a zacieľuje hlavný zoznam rozšírení súborov na šifrovanie. Existuje však niekoľko kľúčových prevádzkových rozdielov. Zatiaľ čo väčšina ransomware potrebuje vytáčať domov na príkazový a riadiaci server pre šifrovacie zelené svetlo, Bart takýto mechanizmus nemá.

Namiesto toho Brendan Griffin a Ronnie Tokazowski z Phishme verí, že sa Bart spolieha na „Zreteľný identifikátor obete, ktorý označuje účastníkovi hrozby, ktorý dešifrovací kľúč by sa mal použiť na vytvorenie dešifrovacej aplikácie, ktorá by mala byť dostupná pre obete, ktoré platia výkupné “, čo znamená, že aj keď je infikovaný rýchlo odpojený od Internetu (pred prijatím tradičného príkazového a kontrolného postupu), ransomware bude stále šifrovať Súbory.

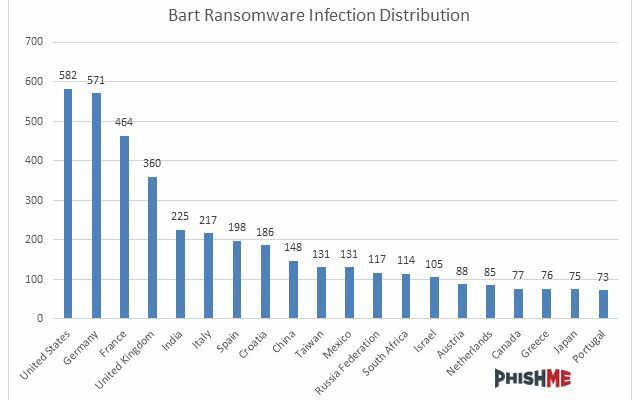

Bart sú stranou ešte dve veci: cena za dešifrovanie a konkrétny výber cieľov. V súčasnosti je na úrovni 3 BTC (bitcoin), čo v čase písania predstavuje takmer 2 000 dolárov! Pokiaľ ide o výber cieľov, v skutočnosti je to viac kto Bart nie je terč. Ak Bart určí nainštalovaný užívateľský jazyk ruského, ukrajinského alebo bieloruského jazyka, nebude nasadený.

Po druhé, máme RAA, ďalšia varianta ransomware vyvinutá výlučne v jazyku JavaScript. Čo robí RAA zaujímavým, je použitie bežných knižníc JavaScript. RAA je distribuovaná prostredníctvom škodlivej e-mailovej siete, ako vidíme pri väčšine ransomware, a zvyčajne prichádza v maskovanej podobe ako dokument programu Word. Po spustení súboru sa vytvorí falošný dokument programu Word, ktorý sa javí ako úplne poškodený. Namiesto toho RAA prehľadá dostupné jednotky, aby skontrolovala prístup na čítanie a zápis, a ak je úspešná, knižnica Crypto-JS začne šifrovať súbory používateľa.

Aby sa urazilo zranenie, spoločnosť RAA tiež spája známy program na krádeže hesiel Pony, len aby sa ubezpečil, že ste skutočne skutočne v poriadku.

Ovládanie škodlivého softvéru JavaScript

Našťastie, napriek zjavnej hrozbe, ktorú predstavuje škodlivý softvér založený na skripte JavaScript, môžeme zmierniť potenciálne nebezpečenstvo pomocou niektorých základných bezpečnostných kontrol v našich e-mailových účtoch aj v našich balíkoch Office. Používam program Microsoft Office, takže tieto tipy sa zameriavajú na tieto programy, ale na všetky aplikácie, ktoré používate, by ste mali uplatňovať rovnaké zásady zabezpečenia.

Zakázať makrá

Najprv môžete zakázať automatické spúšťanie makier. Makro môže obsahovať kód určený na automatické sťahovanie a spúšťanie škodlivého softvéru bez toho, aby ste si to uvedomovali. Ukážem vám, ako to urobiť v aplikácii Microsoft Word 2016, ale Tento proces je relatívne podobný pre všetky ostatné programy balíka Office Ako sa chrániť pred malwarom programu Microsoft WordVedeli ste, že váš počítač môže byť infikovaný škodlivými dokumentmi balíka Microsoft Office alebo že by ste sa mohli napáliť, aby ste povolili nastavenia potrebné na infikovanie vášho počítača? Čítaj viac .

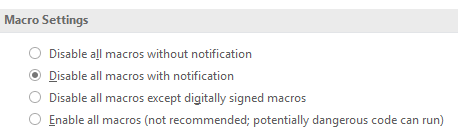

Choďte na Súbor> Možnosti> Centrum dôveryhodnosti> Nastavenia centra dôveryhodnosti. pod Nastavenia makra máte štyri možnosti. Vyberám si to Zakážte všetky makrá s upozornením, takže sa môžem rozhodnúť spustiť ho, ak som si istá zdrojom. Avšak, Spoločnosť Microsoft odporúča výberZakázať všetky makra okrem digitálne podpísaných makier, v priamom vzťahu k šíreniu Locky ransomware.

Zobraziť rozšírenia, použiť iný program

Nie je to úplne spoľahlivé, ale kombinácia týchto dvoch zmien vás možno ušetrí od dvojitého kliknutia na nesprávny súbor.

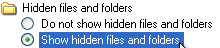

Najprv musíte povoliť prípony súborov v systéme Windows, ktoré sú v predvolenom nastavení skryté.

Vo Windows 10 otvorte okno Prieskumníka a zamierte do okna Windows vyhliadka tab. check Prípony názvu súboru.

Vo Windows 7, 8 alebo 8.1 smerujte na Ovládací panel> Vzhľad a prispôsobenie> Možnosti priečinka. Pod vyhliadka prejdite nadol na kartu Pokročilé nastavenia kým neuvidíte Skryť prípony pre známe typy súborov.

Ak omylom stiahnete škodlivý súbor maskovaný ako niečo iné, mali by ste vedieť nájsť príponu súboru pred spustením.

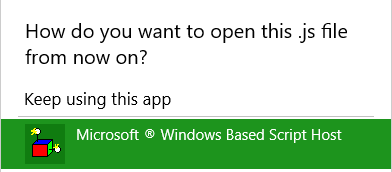

Druhá časť spočíva v zmene predvoleného programu používaného na otváranie súborov JavaScript. Keď vidíte, že v prehliadači pracujete s JavaScriptom, existuje množstvo bariér a rámcov, ktoré sa snažia zabrániť škodlivému dianiu v spustošení vášho systému. Keď sa ocitnete mimo svätosti prehliadača a do prostredia systému Windows, pri spustení súboru sa môžu vyskytnúť zlé veci.

Zamierte na a JS file. Ak neviete, kde a ako, zadajte * JS do vyhľadávacieho panela Prieskumníka Windows. Vaše okno by sa malo vyplniť súbormi podobnými tomuto:

Pravým tlačidlom myši kliknite na súbor a vyberte položku vlastnosti. Momentálne sa náš súbor JavaScript otvára pomocou hostiteľa skriptov Microsoft Windows Based Script Host. Prejdite nadol, kým nenájdete notepad a stlačte OK.

Opakovaná kontrola

Program Microsoft Outlook vám neumožňuje prijímať súbory určitého typu. Zahŕňa to súbory .exe aj .js a má zabrániť tomu, aby ste neúmyselne zaviedli do svojho počítača škodlivý softvér. To však neznamená, že nemôžu a nebudú prekĺzavať inými prostriedkami. Existujú tri veľmi jednoduché spôsoby, ako je možné ransomware prebaliť:

- Použitie kompresie súborov: škodlivý kód sa dá archivovať a odosiela sa s inou príponou súboru, ktorá nespúšťa blokovanie integrovaných príloh programu Outlook.

- Premenujte súbor: často sa stretávame so škodlivým kódom maskovaným ako iný typ súboru. Keďže väčšina sveta používa nejakú formu kancelárskeho balíka, formáty dokumentov sú mimoriadne populárne.

- Používanie zdieľaného servera: táto možnosť je o niečo menej pravdepodobná, ale škodlivé správy sa môžu odosielať zo súkromného servera FTP alebo zo zabezpečeného servera SharePoint, ak dôjde k ohrozeniu. Keďže server bude na zozname povolených položiek v programe Outlook, príloha nebude vyzdvihnutá ako škodlivá.

Úplný zoznam nájdete tu z ktorých rozšírení program Outlook predvolene blokuje.

Neustála ostražitosť

Nebudem klamať. Keď ste online, hrozí všadeprítomná hrozba škodlivého softvéru - nemusíte však podľahnúť tlaku. Zvážte stránky, ktoré navštevujete, účty, do ktorých sa prihlasujete, a e-maily, ktoré dostávate. Aj keď vieme, že antivírusový softvér je ťažké udržať krok s oslnivou škálou škodlivého softvéru Varianty sa objavili, sťahovanie a aktualizácia antivírusového balíka by malo byť súčasťou vášho systému obrana.

Boli ste zasiahnutí ransomware? Dostali ste svoje súbory späť? Ktorý ransomware to bol? Dajte nám vedieť, čo sa vám stalo!

Kredity obrázkov: Mapa infekcie botnetov Necrus cez malwaretech.com, Rozhranie dešifrovania Bart a aktuálne infekcie podľa krajín, a to prostredníctvom lokality phishme.com

Gavin je senior spisovateľom pre MUO. Je tiež editorom a správcom SEO pre sesterské stránky MakeUseOf, zamerané na kryptografiu, Blocks Decoded. Má BA (Hons) súčasné písanie s praxou digitálneho umenia drancované z kopcov Devonu, ako aj viac ako desaťročie profesionálneho písania. Má rád veľké množstvo čaju.