Reklama

Občas sa objaví nový variant škodlivého softvéru ako rýchle pripomenutie, že bezpečnostné podiely neustále stúpajú. Trojan QakBot / Pinkslipbot je jedným z nich. Malvér, ktorý nie je so získaním bankových poverení, môže teraz trvať a fungovať ako kontrolný server - dlho potom, čo bezpečnostný produkt zastaví svoj pôvodný účel.

Ako zostáva OakBot / Pinkslipbot aktívny? A ako ho môžete úplne odstrániť zo svojho systému?

QakBot / Pinkslipbot

Tento bankový trójsky kôň má dve mená: QakBot a Pinkslipbot. Samotný malware nie je nový. Prvýkrát bol nasadený koncom 2000-tych rokov, stále však spôsobuje problémy o desať rokov neskôr. Trójsky kôň dostal aktualizáciu, ktorá predlžuje škodlivú činnosť, aj keď bezpečnostný produkt obmedzuje svoj pôvodný účel.

Infekcia používa univerzálne plug-and-play (UPnP) na otvorenie portov a povolenie prichádzajúcich spojení od kohokoľvek na internete. Pinkslipbot sa potom používa na získavanie bankových údajov. Bežné spektrum škodlivých nástrojov: keyloggery, ukradače hesiel, útoky prehliadača MITM, krádeže digitálnych certifikátov, poverenia FTP a POP3 a ďalšie. Malvér riadi botnet, ktorý podľa odhadov obsahuje viac ako 500 000 počítačov. (

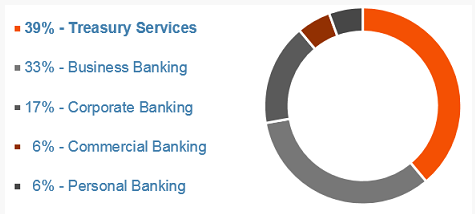

Čo je to botnet? Je váš počítač zombie? A čo je vlastne počítač Zombie? [MakeUseOf vysvetľuje]Premýšľali ste niekedy, odkiaľ pochádza všetok internetový spam? Pravdepodobne každý deň dostanete stovky nevyžiadaných e-mailov s filtrovaním spamu. Znamená to, že sú tam stovky a tisíce ľudí, ktorí sedia ... Čítaj viac )Malvér sa zameriava predovšetkým na bankový sektor v USA, pričom 89 percent infikovaných zariadení bolo nájdených v bankových, podnikových alebo komerčných bankových zariadeniach.

Nová varianta

Výskumníci v laboratóriách spoločnosti McAfee objavené nová varianta Pinkslipbot.

„Pretože spoločnosť UPnP predpokladá, že miestne aplikácie a zariadenia sú dôveryhodné, neposkytuje žiadnu bezpečnostnú ochranu a je náchylná na zneužitie akýmkoľvek infikovaným počítačom v sieti. Zaznamenali sme niekoľko proxy serverov Pinkslipbot hostovaných na samostatných počítačoch v rovnakom dome sieť, ako aj to, čo sa zdá byť verejným hotspotom Wi-Fi, “hovorí McAfee Anti-Malware Researcher Sanchit Karve. „Pokiaľ vieme, Pinkslipbot je prvý malware, ktorý používa infikované počítače ako riadiace servery založené na HTTPS a druhý malware, ktorý sa dá spustiť, a používa UPnP na presmerovanie portov po neslávny červ Conficker v roku 2008. “

Výskumný tím spoločnosti McAfee (a ďalší) sa preto pokúša presne zistiť, ako sa infikovaný počítač stáva zástupcom. Vedci sa domnievajú, že významnú úlohu zohrávajú tri faktory:

- Adresa IP umiestnená v Severnej Amerike.

- Vysokorýchlostné pripojenie na internet.

- Schopnosť otvoriť porty na internetovej bráne pomocou UPnP.

Napríklad malware stiahne obrázok pomocou služby Comcast'sSpeed Test, aby skontroloval, či je k dispozícii dostatočná šírka pásma.

Akonáhle Pinkslipbot nájde vhodný cieľový počítač, malware vydá paket protokolu Simple Service Discovery Protocol na vyhľadanie internetových bránových zariadení (IGD). IGD je následne skontrolovaná z hľadiska pripojenia a pozitívnym výsledkom je vytvorenie pravidiel preposielania portov.

Výsledkom je, že akonáhle sa autor škodlivého softvéru rozhodne, či je počítač vhodný na infekciu, trójsky kôň stiahne a nasadí. Toto je zodpovedné za komunikáciu proxy servera riadiaceho servera.

Ťažké vyhladiť

Aj keď vaša antivírusová alebo antispywarová súprava úspešne detegovala a odstránila QakBot / Pinkslipbot, stále existuje šanca, že stále slúži ako proxy servera pre riadiaci server škodlivého softvéru. Váš počítač môže byť stále zraniteľný, bez toho, aby ste si to uvedomovali.

„Pravidlá preposielania portov, ktoré vytvoril Pinkslipbot, sú príliš všeobecné na to, aby sa automaticky odstránili bez rizika náhodných nesprávnych konfigurácií siete. A keďže väčšina škodlivého softvéru nezasahuje do presmerovania portov, anti-malware riešenia nemusia takéto zmeny vrátiť, “hovorí Karve. „Bohužiaľ to znamená, že váš počítač môže byť stále zraniteľný voči útokom zvonka, aj keď váš produkt antimalware úspešne odstránil všetky binárne súbory Pinkslipbot z vášho systému.“

Malvér obsahuje schopnosti červov Vírusy, spyware, malvér atď. Vysvetlené: Pochopenie hrozieb onlineKeď začnete premýšľať o všetkých veciach, ktoré by sa pri prehľadávaní Internetu mohli pokaziť, web začne vyzerať ako dosť desivé miesto. Čítaj viac , čo znamená, že sa môže sám replikovať prostredníctvom zdieľaných sieťových jednotiek a iných vymeniteľných médií. Podľa výskumníkov IBM X-Force, spôsobil zablokovanie služby Active Directory (AD) a nútil zamestnancov postihnutých bankových organizácií v režime offline celé hodiny.

Stručný sprievodca pre odstránenie

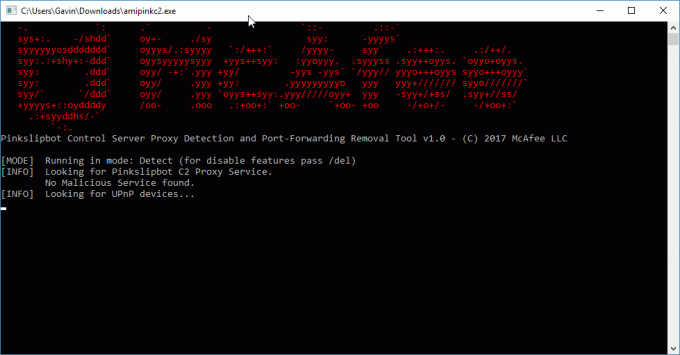

McAfee vydali Nástroj na zisťovanie proxy servera Pinkslipbot a nástroj na odstránenie portov na presmerovanie portov (alebo v skratke PCSPDPFRT... žartujem). Tento nástroj je k dispozícii na stiahnutie práve tu. Ďalej je k dispozícii krátka používateľská príručka tu [PDF].

Po stiahnutí nástroja kliknite pravým tlačidlom myši a Spustiť ako správca.

Nástroj automaticky prehľadá váš systém v „detekčnom režime“. Ak nejde o škodlivú aktivitu, nástroj sa automaticky zatvorí bez vykonania akýchkoľvek zmien v konfigurácii vášho systému alebo smerovača.

Ak však nástroj zistí škodlivý prvok, môžete jednoducho použiť /del príkaz na deaktiváciu a odstránenie pravidiel preposielania portov.

Vyhnite sa detekcii

Je trochu prekvapujúce, keď vidíme bankového trójskeho koňa s touto prepracovanosťou.

Okrem uvedeného červa Conficker „informácie o škodlivom použití UPnP malvérom sú nedostatočné.“ Presnejšie povedané, je to jasný signál, že zariadenia IoT využívajúce UPnP sú obrovským cieľom (a zraniteľnosťou). Keď sú zariadenia IoT všadeprítomné, musíte pripustiť, že počítačoví zločinci majú obrovskú príležitosť. (Aj vaša chladnička je ohrozená! Inteligentná chladnička spoločnosti Samsung sa práve dostala. A čo zvyšok vášho inteligentného domu?Zraniteľnosť s inteligentnou chladničkou Samsung objavila britská infosec firma Pen Test Parters. Implementácia šifrovania SSL spoločnosťou Samsung nekontroluje platnosť certifikátov. Čítaj viac )

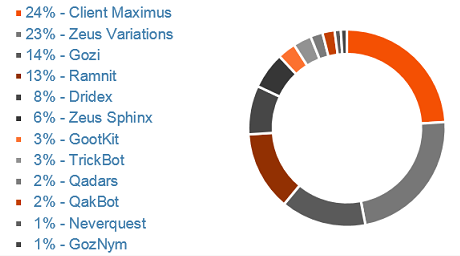

Ale zatiaľ čo Pinkslipbot prechádza do ťažko odstrániteľného variantu škodlivého softvéru, stále sa zaraďuje na 10. miesto medzi najrozšírenejšími typmi finančného malwaru. Vrchné miesto si stále drží Klient Maximus.

Zmiernenie zostáva kľúčom k zabráneniu finančného škodlivého softvéru, či už ide o podnik, podnik alebo domáci užívateľ. Základné vzdelávanie proti phishingu Ako rozpoznať e-mail na neoprávnené získavanie údajovChytanie phishingového e-mailu je ťažké! Podvodníci predstavujú ako PayPal alebo Amazon, snažia sa ukradnúť vaše heslo a informácie o kreditnej karte, pretože ich podvod je takmer dokonalý. Ukážeme vám, ako zistiť podvod. Čítaj viac a iné formy cielenej škodlivej činnosti Ako podvodníci používajú e-maily na neoprávnené získavanie údajov na zacielenie na študentovPočet podvodov zameraných na študentov stúpa a mnoho z nich spadá do týchto pascí. Tu je to, čo potrebujete vedieť a čo by ste mali urobiť, aby ste sa im vyhli. Čítaj viac ísť masívnym spôsobom, ako zastaviť vstup tohto typu infekcie do organizácie - alebo dokonca do domu.

Ovplyvnené Pinkslipbot? Bolo to doma alebo vo vašej organizácii? Boli ste zablokovaný zo svojho systému? Dajte nám vedieť svoje skúsenosti nižšie!

Image Credit: akocharm cez Shutterstock

Gavin je senior spisovateľom pre MUO. Je tiež editorom a správcom SEO pre sesterské stránky MakeUseOf, zamerané na kryptografiu, Blocks Decoded. Má BA (Hons) súčasné písanie s praxou digitálneho umenia drancované z kopcov Devonu, ako aj viac ako desaťročie profesionálneho písania. Má rád veľké množstvo čaju.