Reklama

Teraz by sme si už všetci mali byť vedomí nebezpečenstva zabezpečenia sietí pomocou WEP, ktorý Predtým som demonštroval, ako môžete hackovať za 5 minút Ako prelomiť svoju vlastnú sieť WEP a zistiť, aká je v skutočnosti nezabezpečenáNeustále vám hovoríme, že používanie WEP na „zabezpečenie“ vašej bezdrôtovej siete je naozaj bláznivá hra, no ľudia to stále robia. Dnes by som vám chcel presne ukázať, aké neisté je WEP, a to... Čítaj viac . Radou vždy bolo používať WPA alebo WPA2 na zabezpečenie siete s dlhým heslom, ktoré nebolo možné prelomiť hrubou silou.

Ukazuje sa, že väčšina smerovačov má významné zadné vrátka, ktoré možno zneužiť – vo forme technológie tzv. WPS. Čítajte ďalej a zistite, ako hack funguje, ako otestovať svoju vlastnú sieť a čo môžete urobiť, aby ste tomu zabránili.

Pozadie

Samotné WPA je celkom bezpečné. Prístupovú frázu možno prelomiť iba hrubou silou, takže je reálne hacknuteľná iba vtedy, ak ste si vybrali slabú jednoslovnú prístupovú frázu.

Na druhej strane WPS je technológia zabudovaná do väčšiny wifi smerovačov, ktorá vám umožňuje jednoducho obísť heslo WPA buď pomocou fyzického kódu PIN, ktorý je napísaný na bočnej strane smerovača, alebo pomocou tlačidla, ktoré môžete stlačiť na oboch zariadeniach, aby ste ich spárovali ich.

Ukazuje sa, že WPS PIN – mizerný 8-miestny číselný kód – je veľmi zraniteľný voči útokom hrubou silou. Za predpokladu citlivého smerovača a dobrého signálu môže byť WPS PIN hacknutý už za 2 hodiny. Po získaní kódu PIN WPS sa odhalí aj prístupová fráza WPA.

Reaver, vydal Craig Heffner a k dispozícii na stiahnutie na Google Code, je praktická implementácia, ktorú môžete namieriť a strieľať na životaschopné siete. Tu je video o tom v akcii (preskočte na koniec, ak chcete len vidieť celú prístupovú frázu odhalenú útočníkovi):

Stefan Viehböck tiež objavil rovnakú zraniteľnosť nezávisle a vydala podobný nástroj, ktorý si môžete stiahnuť. Tu je video Stefanovej aplikácie v akcii:

Zmiernenie útoku

Existuje niekoľko spôsobov, ako zmierniť útok. Prvým je úplné vypnutie možnosti WPS na smerovači. Bohužiaľ to nie je možné na každom smerovači a zvyčajne je to predvolene povolené, takže tu sú náchylní používatelia, ktorí nie sú technicky zdatní.

Nielen to, ale zistil som, že na mojom routeri je možnosť VYPNÚŤ PIN WPS v skutočnosti nezakázal PIN, ktorý je napísaný na bočnej strane smerovača – iba PIN definovaný používateľom. citujem:

Keď je zakázaná, používatelia môžu stále pridávať bezdrôtového klienta prostredníctvom WPS pomocou tlačidla alebo pomocou čísla PIN.

V niektorých prípadoch sa teda zdá, že ide o trvalé zadné vrátka, ktoré nemožno zmierniť samotnými používateľskými nastaveniami.

Druhou možnosťou je úplne zakázať bezdrôtovú sieť na citlivých zariadeniach, aj keď je to samozrejme takto nebude životaschopnou možnosťou pre väčšinu používateľov, ktorí potrebujú funkciu wifi pre notebooky a mobilné zariadenia zariadení.

Pokročilí používatelia medzi vami môžu v tomto bode premýšľať o filtrovaní MAC adries, aby si vytvorili zoznam konkrétnych zariadeniam povolené pripojiť sa k sieti – to sa však dá ľahko obísť predstieraním MAC adresy povoleného zariadenie.

Nakoniec môžu zariadenia spustiť zablokovanie, keď sa zistia následné neúspešné pokusy. To úplne nezmierni útok, ale výrazne predĺži čas potrebný na jeho dokončenie. Verím, že routery Netgear majú zabudovaný automatický 5-minútový blok, ale pri mojom testovaní to len predĺžilo čas potrebný na útok na maximálne jeden deň.

Aktualizácia firmvéru by mohla predĺžiť čas, počas ktorého sú zariadenia zablokované, a tým exponenciálne zvýšiť celkový čas potrebný na útok). by musel byť buď spustený používateľom (nepravdepodobné pre väčšinu používateľov), alebo vykonaný automaticky pri reštartovaní smerovača (ako je to často v prípade káblov služby).

Vyskúšajte si to sami

Pre tých, ktorí chcú otestovať svoje vlastné domáce nastavenia na zraniteľnosť, môžete získať najnovší kód z projekt Reaver na Google Code. Na otestovanie budete potrebovať nejakú príchuť Linuxu (odporúčam Backtrack), ako aj kartu, ktorá umožňuje promiskuitné monitorovanie wifi a príslušný softvérový balík ovládačov/aircrack. Ak ste boli schopní sledovať môj posledný návod na praskanie WEP Ako prelomiť svoju vlastnú sieť WEP a zistiť, aká je v skutočnosti nezabezpečenáNeustále vám hovoríme, že používanie WEP na „zabezpečenie“ vašej bezdrôtovej siete je naozaj bláznivá hra, no ľudia to stále robia. Dnes by som vám chcel presne ukázať, aké neisté je WEP, a to... Čítaj viac , toto bude tiež fungovať.

Po stiahnutí balíka prejdite do adresára a zadajte (XXXX nahraďte aktuálnym číslom verzie alebo nezabudnite, že môžete stlačiť TAB, aby konzola automaticky dokončila príkaz so zodpovedajúcim názvom súboru):

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX/src. ./configure. urobiť. vykonať inštaláciu. airmon-ng štart wlan0.

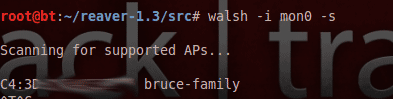

Mali by ste vidieť niečo o vytváraní rozhrania mon0. Ak chcete vyhľadať vhodné siete, použite:

walsh -i mon0.

a na začatie útoku reaver napíšte (nahradiť BSSID hexadecimálnym BSSID cieľovej siete):

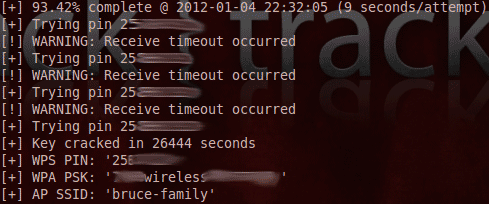

reaver -i mon0 -b BSSID -vv -d 0 --ignore-locks.

Je samozrejmé, že by to bolo a závažný trestný čin drôtového podvodu vykonávať v akejkoľvek sieti, pre ktorú nemáte výslovné povolenie na testovanie.

Riešenie problémov

Nezabudnite sa pozrieť na wiki Reaver, kde nájdete podrobnejšie časté otázky. Najčastejším problémom, ktorý som našiel, bol buď príliš slabý signál, čo znamená, že úplné WPS handshake nikdy nemôže byť dokončené, alebo sa opakuje rovnaký PIN spolu s časovým limitom – to bolo spôsobené 5 minútami smerovača výluka.

Softvér som však nechal spustený a po nejakom čase vyskúšal ďalšie kódy PIN, až kým nebude moja domáca sieť prelomené za menej ako 8 hodín a odhalilo sa 20 alfanumerických zmiešaných interpunkčných fráz, ktoré som starostlivo nastavil na obrazovke.

Mali by ste sa obávať?

Toto je stále veľmi nový útok, ale je dôležité, aby ste si boli vedomí nebezpečenstva a vedeli, ako sa chrániť. Ak zistíte, že váš smerovač je zraniteľný a máte číslo podpory, na ktoré môžete zavolať, odporúčam vám, aby ste sa ich spýtali, ako dlho to bude trvať kým nebude k dispozícii vhodná aktualizácia firmvéru, alebo ako môžete postupovať pri procese aktualizácie, ak je k dispozícii už

Niektorí používatelia budú môcť ľahko zabrániť tomuto útoku jednoduchou zmenou nastavenia, ale pre veľké množstvo počet používaných smerovačov ide o trvalé zadné vrátka, ktoré zmierni iba aktualizácia firmvéru trochu.

Dajte nám vedieť v komentároch, ak máte nejaké otázky alebo sa vám to podarilo vyskúšať na vlastnej wifi.

James má titul BSc v odbore umelá inteligencia a má certifikáciu CompTIA A+ a Network+. Je hlavným vývojárom MakeUseOf a svoj voľný čas trávi hraním VR paintballu a stolových hier. Odmalička staval PC.