Reklama

Pred tromi týždňami, závažný bezpečnostný problém v OS X 10.10.4 bol objavený. To samo o sebe nie je zvlášť zaujímavé.

Objavujú sa bezpečnostné chyby v populárnych softvérových balíkoch celý časa OS X nie je výnimkou. Databáza zraniteľností Open Source (OSVDB) vykazuje najmenej 1100 zraniteľností označených ako „OS X“. Ale čo je zaujímavý je spôsob odhalenia tejto konkrétnej zraniteľnosti.

Výskumník sa rozhodol radšej zverejniť svoje zneužitie na internete, aby ho mohol vidieť každý, namiesto toho, aby mu povedal Apple a dal mu čas na odstránenie problému.

Konečným výsledkom boli preteky v zbrojení medzi hackermi Apple a black-hat. Spoločnosť Apple musela vydať záplatu skôr, ako bola zraniteľnosť zraniteľná, a hackeri museli vytvoriť zámienku skôr, ako sa ohrozené systémy opravia.

Môžete si myslieť, že konkrétny spôsob zverejnenia je nezodpovedný. Dalo by sa to dokonca nazvať neetické alebo bezohľadné. Ale je to zložitejšie ako to. Vitajte v podivnom, mätúcom svete zverejňovania zraniteľností.

Úplné verzus zodpovedné zverejnenie

Existujú dva populárne spôsoby odhalenia zraniteľností pre dodávateľov softvéru.

Prvý sa volá úplné zverejnenie. Podobne ako v predchádzajúcom príklade vedci okamžite zverejňujú svoju zraniteľnosť v divočine, čo dodávateľom absolútne nemá príležitosť uvoľniť opravu.

Druhý sa volá zodpovedné zverejneniealebo nepravidelné zverejnenie. Toto je miesto, kde výskumný pracovník kontaktuje dodávateľa skôr, ako sa zraniteľnosť uvoľní.

Obidve strany sa potom dohodnú na časovom rámci, v ktorom výskumný pracovník sľúbi, že túto chybu nezverejní, aby poskytol predajcovi príležitosť zostaviť a uvoľniť opravu. Toto časové obdobie môže byť od 30 dní do jedného roka, v závislosti od závažnosti a zložitosti zraniteľnosti. Niektoré bezpečnostné diery sa nedajú ľahko opraviť a vyžadujú, aby sa celé softvérové systémy prestavali úplne od nuly.

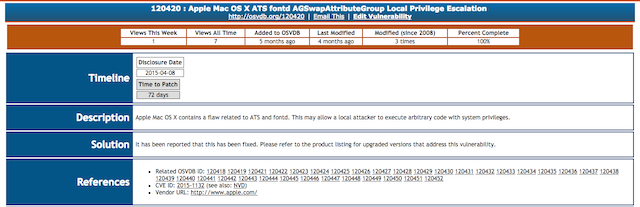

Keď sú obidve strany spokojné s opravou, ktorá bola vytvorená, zraniteľnosť sa potom odhalí a získa sa CVE číslo. Tieto jednoznačne identifikujú každú zraniteľnosť a táto zraniteľnosť je archivovaná online na OSVDB.

Čo sa však stane po uplynutí čakacej doby? Jedna z dvoch vecí. Predajca potom dohodne rozšírenie s výskumným pracovníkom. Ak však výskumný pracovník nie je spokojný s tým, ako predajca reagoval alebo sa správal, alebo ak sa domnievajú, že žiadosť o predĺženie je neprimeraná, môže ju jednoducho zverejniť online bez toho, aby bola oprava pripravená.

V oblasti bezpečnosti sa diskutuje o tom, ktorý spôsob zverejnenia je najlepší. Niektorí si myslia, že jedinou etickou a presnou metódou je úplné zverejnenie. Niektorí si myslia, že je najlepšie dať predajcom príležitosť na vyriešenie problému skôr, ako ho vydajú do voľnej prírody.

Ako sa ukazuje, pre obe strany existujú presvedčivé argumenty.

Argumenty v prospech zodpovedného zverejnenia

Pozrime sa na príklad, kde bolo najlepšie použiť zodpovedné zverejnenie.

Keď hovoríme o kritickej infraštruktúre v kontexte internetu, je ťažké sa tomu vyhnúť protokol DNS Ako zmeniť servery DNS a zvýšiť bezpečnosť na internetePredstavte si to - prebudíte sa jedno krásne ráno, nalejete si šálku kávy a potom si sadnite k počítaču a začnite s prácou celý deň. Než sa skutočne dostanete ... Čítaj viac . To nám umožňuje prekladať človekom čitateľné webové adresy (napríklad makeuseof.com) na adresy IP.

Systém DNS je neuveriteľne komplikovaný, a to nielen na technickej úrovni. V tomto systéme je veľa dôvery. Veríme, že keď zadáme webovú adresu, pošleme ju na správne miesto. O integrite tohto systému jednoducho záleží.

Ak niekto mohol zasahovať do žiadosti DNS alebo ju ohroziť, existuje veľa možností poškodenia. Mohli by napríklad poslať ľudí na podvodné stránky internetového bankovníctva, čo im umožní získať podrobnosti o online bankovníctve. Mohli zachytiť svoju e-mailovú a online komunikáciu prostredníctvom útoku človek v strede a prečítať si obsah. Mohli by zásadne narušiť bezpečnosť internetu ako celku. Strašidelné veci.

Dan Kaminsky je uznávaný výskumný pracovník v oblasti bezpečnosti s dlhým pokračovaním v zisťovaní zraniteľností v známom softvéri. Ale on je najznámejší pre objav 2008 pravdepodobne najzávažnejšia zraniteľnosť v systéme DNS, ktorý sa kedy našiel. To by umožnilo niekomu ľahko vykonať otrava cache (alebo spoofing DNS) útok na DNS server. Ďalšie technické podrobnosti o tejto zraniteľnosti boli vysvetlené na konferencii Def Con v roku 2008.

Kaminsky, ktorý si bol vedomý dôsledkov uvoľnenia takejto závažnej chyby, sa rozhodol túto informáciu poskytnúť predajcom softvéru DNS, ktorých sa táto chyba týka.

Ovplyvnilo to množstvo hlavných produktov DNS vrátane produktov vytvorených spoločnosťami Alcatel-Lucent, BlueCoat Technologies, Apple a Cisco. Tento problém ovplyvnil aj niekoľko implementácií DNS, ktoré boli dodané s niektorými populárnymi distribúciami Linux / BSD, vrátane distribúcií pre Debian, Arch, Gentoo a FreeBSD.

Kaminsky im dal 150 dní na opravu a spolupracovali s nimi v tajnosti, aby im pomohli pochopiť zraniteľnosť. Vedel, že tento problém je taký závažný a potenciálne škody také veľké, že by boli neuveriteľne ľahkomyseľne ho zverejniť bez toho, aby sa predajcom poskytla príležitosť vydať náplasť.

Mimochodom, zraniteľnosť bola unikol náhodou od bezpečnostnej firmy Matsano v blogovom príspevku. Článok bol stiahnutý, ale bol zrkadlený a jeden deň po jeho uverejnení využiť Takto vás hacknú: Murky svet exploitačných súpravPodvodníci môžu používať softvérové balíky na zneužitie zraniteľností a vytvorenie škodlivého softvéru. Ale čo sú tieto exploitujúce súpravy? Odkiaľ prišli? A ako ich možno zastaviť? Čítaj viac bol vytvorený.

Zraniteľnosť DNS servera Kaminsky nakoniec zhŕňa jadro argumentu v prospech zodpovedného a rozvrhnutého zverejnenia. Niektoré zraniteľné miesta - napríklad nulové zraniteľné miesta Čo je to chyba zabezpečenia nulového dňa? [MakeUseOf vysvetľuje] Čítaj viac - sú také významné, že ich verejné zverejnenie by spôsobilo značné škody.

Existuje však aj presvedčivý argument v prospech toho, aby sa vopred neoznámilo.

Prípad úplného zverejnenia

Uvoľnením zraniteľného miesta na otvorenom priestranstve odomknete pandorinu škatuľu, v ktorej sú neschopní jednotlivci schopní rýchlo a ľahko produkovať výhody a ohroziť zraniteľné systémy. Prečo by sa teda niekto rozhodol urobiť?

Existuje niekoľko dôvodov. Po prvé, predajcovia často reagujú pomerne pomaly na bezpečnostné upozornenia. Účinným nútením ruky uvoľnením zraniteľného miesta v prírode sú motivovaní rýchlejšie reagovať. Ešte horšie je, že niektoré majú sklon nezverejňovať Prečo by spoločnosti, ktoré porušujú tajomstvo, mohli byť dobrou vecouS toľkými informáciami online sa všetci obávame možného narušenia bezpečnosti. Tieto porušenia by sa však mohli v USA chrániť, aby vás ochránili. Znie to šialene, tak čo sa deje? Čítaj viac skutočnosť, že dodávali zraniteľný softvér. Úplné zverejnenie ich núti byť úprimní k svojim zákazníkom.

Spotrebiteľom však umožňuje aj informovaný výber, či chcú naďalej používať konkrétny zraniteľný softvér. Predstavoval by som si, že by to väčšina neurobila.

Čo chcú dodávatelia?

Predajcom sa skutočne nepáči úplné zverejnenie.

Koniec koncov, je to pre nich neuveriteľne zlé PR a vystavuje svojich zákazníkov riziku. Pokúsili sa ľudí motivovať k tomu, aby odhalili zraniteľné miesta zodpovedne aj napriek tomu, že obsahujú programy odmien. Boli mimoriadne pozoruhodné, keď spoločnosť Google vyplatila 1,3 milióna dolárov iba v roku 2014.

Aj keď je potrebné zdôrazniť, že niektoré spoločnosti - ako Oracle Oracle si želá, aby ste ich prestali posielať - tu je dôvod, prečo je to šialenéOracle je v horúcej vode kvôli zavádzajúcemu blogovému príspevku vedúceho bezpečnosti Mary Davidsonovej. Táto ukážka toho, ako sa filozofia bezpečnosti spoločnosti Oracle odchyľuje od hlavného prúdu, nebola v komunite bezpečnosti prijatá dobre ... Čítaj viac - odrádzať ľudí od vykonávania bezpečnostného prieskumu ich softvéru.

Stále však budú existovať ľudia, ktorí trvajú na úplnom zverejnení informácií, a to buď z filozofických dôvodov, alebo pre svoju vlastnú zábavu. Žiadny program odmeny za chyby, bez ohľadu na to, ako veľkorysý, tomu nedokáže čeliť.

Matthew Hughes je vývojár a spisovateľ softvéru z anglického Liverpoolu. Málokedy ho nájde bez šálky silnej čiernej kávy v ruke a úplne zbožňuje jeho Macbook Pro a fotoaparát. Jeho blog si môžete prečítať na stránke http://www.matthewhughes.co.uk a sledujte ho na Twitteri na adrese @matthewhughes.