Reklama

SSH je skvelý spôsob, ako získať vzdialený prístup k vášmu počítaču. Podobne ako pri FTP sa môžete pripojiť cez SSH FTP Čo je SSH a ako sa líši od FTP [Vysvetlenie technológie] Čítaj viac získať bezpečný prístup k súborovému serveru s vašimi obľúbenými FTP klient Ovládnite prenosy súborov FTP na všetkých svojich stránkach pomocou FileZillaVeľký počet starých FTP klientov mal problémy s prenosom veľkých súborov. Aplikácie zaznamenali obvyklé časové limity, ktoré by ste očakávali, keď tam počítač sedí 15 až... Čítaj viac , rýchly prístup k vzdialeným súborom alebo dokonca pripojenie sieťového disku k vášmu počítaču. SSH však ponúka viac ako vzdialený prístup k súborom. Prihlásenie cez SSH v termináli (alebo pomocou PuTTY v systéme Windows) vám poskytuje vzdialený prístup k shellu (koniec koncov, SSH je skratka pre Secure SHell). Takto spravujem svoj mediálny server na diaľku.

SSH je skvelý spôsob, ako získať vzdialený prístup k vášmu počítaču. Podobne ako pri FTP sa môžete pripojiť cez SSH FTP Čo je SSH a ako sa líši od FTP [Vysvetlenie technológie] Čítaj viac získať bezpečný prístup k súborovému serveru s vašimi obľúbenými FTP klient Ovládnite prenosy súborov FTP na všetkých svojich stránkach pomocou FileZillaVeľký počet starých FTP klientov mal problémy s prenosom veľkých súborov. Aplikácie zaznamenali obvyklé časové limity, ktoré by ste očakávali, keď tam počítač sedí 15 až... Čítaj viac , rýchly prístup k vzdialeným súborom alebo dokonca pripojenie sieťového disku k vášmu počítaču. SSH však ponúka viac ako vzdialený prístup k súborom. Prihlásenie cez SSH v termináli (alebo pomocou PuTTY v systéme Windows) vám poskytuje vzdialený prístup k shellu (koniec koncov, SSH je skratka pre Secure SHell). Takto spravujem svoj mediálny server na diaľku.

Keď ty otvorte porty Čo je presmerovanie portov a ako mi môže pomôcť? [MakeUseOf Explains]Plačete trochu vo vnútri, keď vám niekto povie, že je problém s presmerovaním portov, a preto vaša nablýskaná nová aplikácia nebude fungovať? Váš Xbox vám nedovolí hrať hry, vaše sťahovanie torrentov odmieta... Čítaj viac na vašom routeri (presne na porte 22) môžete pristupovať k svojmu SSH serveru nielen z vašej lokálnej siete, ale odkiaľkoľvek na svete.

Nechcete však riskovať používanie slabého hesla na overenie. Ak niekto získa prístup k vášmu počítaču cez SSH, získa úplný shell prístup. Aby bolo jasné, nie je to niečo, čo chceme. Našťastie je veľmi jednoduché nastaviť svoj globálny server SSH veľmi bezpečným spôsobom pomocou autentifikácie na základe kľúča a úplným zakázaním overovania hesla na vašom serveri.

Je to pre mňa?

Je lákavé poľaviť v osobnej bezpečnosti. Ak server používate na súkromné účely, možno si myslíte, že ľudia o vašom serveri jednoducho nevedia, a preto sa ho nepokúsia hacknúť – bezpečnosť cez temnotu. To by bolo a veľmi nesprávny predpoklad. Pretože (väčšina) SSH prevádzky sa prenáša na port 22, útočníci bežne kontrolujú viditeľnosť portu 22 na náhodných IP adresách, po ktorých nasleduje útok hrubou silou. Toto je jeden zo spôsobov, ako sa botnety vyrábajú na použitie DDOS útoky Čo je to DDoS útok? [MakeUseOf Explains]Termín DDoS sa míňa vždy, keď sa kybernetický aktivizmus hromadne postaví na nohy. Tieto druhy útokov sa dostávajú medzi medzinárodné titulky z viacerých dôvodov. Problémy, ktoré odštartujú tieto DDoS útoky, sú často kontroverzné alebo vysoko... Čítaj viac .

Aby som to skrátil: ak vysielate svoj SSH server cez internet (t.j. forward port 22), tak áno, toto je pre vás.

Myšlienka prihlasovania SSH pomocou kľúča

Kľúčové prihlásenia SSH sa spoliehajú na myšlienku kryptografia s verejným kľúčom. Vysvetlenie zložitosti by nás zabralo príliš ďaleko, ale pokúsime sa nakresliť jednoduchý obraz toho, čo sa deje v zákulisí.

V procese nižšie váš klientsky počítač vygeneruje dva kľúče: verejný kľúč a súkromný kľúč. Všeobecnou myšlienkou je, že údaje môžete šifrovať pomocou verejného kľúča, ale dešifrovať ich iba pomocou súkromného kľúča. Verejný kľúč vložíme na server a požiadame ho, aby s ním zašifroval všetku odchádzajúcu komunikáciu. To zaisťuje, že iba klienti so súkromným kľúčom môžu dešifrovať a čítať údaje.

1. Nainštalujte OpenSSH

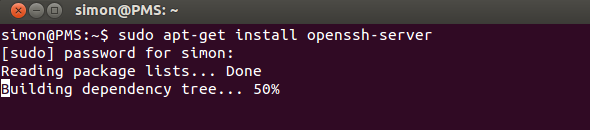

Najprv nastavíme server SSH pomocou OpenSSH. Ak už máte spustený server SSH a chcete vedieť, ako nastaviť autentifikáciu na základe kľúča, môžete tento krok preskočiť. Na inštaláciu serverovej aplikácie OpenSSH použite svojho obľúbeného správcu paketov. Najjednoduchším spôsobom môže byť stále spustenie apt-get príkaz z terminálu.

sudo apt-get nainštalovať openssh-server

Zadajte svoje heslo, potvrďte a počkajte minútu, kým sa dokončí inštalácia. Gratulujeme, teraz máte server SSH. (To bolo jednoduché!)

Aplikáciu môžete použiť tak, ako je, alebo ju upraviť /etc/ssh/sshd_config aby ste ho nakonfigurovali. Spustite man sshd_config v Termináli získate ďalšie informácie. Ďalším skvelým zdrojom informácií o OpenSSH je príslušná stránka pomocníka Ubuntu.

2. Generovať kľúče

Vygenerujeme sadu kľúčov. Spustite nasledujúce príkazy (prispôsobené z OpenSSH/Keys stránka Pomocníka Ubuntu).

mkdir ~/.sshchmod 700 ~/.sshssh-keygen -t rsa

Prvý príkaz vytvorí skrytý adresár „.ssh“ vo vašom domovskom priečinku, druhý príkaz zmení prístupové povolenia priečinka, zatiaľ čo tretí príkaz v skutočnosti vygeneruje súbor RSA kľúče. Najprv sa zobrazí výzva na zadanie umiestnenia na uloženie kľúčov (nechte prázdne a stlačením klávesu Enter sa uloží do predvoleného umiestnenia) a potom sa zobrazí heslová fráza.

Táto prístupová fráza ďalej šifruje súkromný kľúč, ktorý je uložený vo vašom počítači, čo vám v podstate dáva viac času na zabezpečenie servera SSH v prípade krádeže vášho súkromného kľúča. Uistite sa, že ste si vybrali prístupovú frázu, ktorú si viete zapamätať, pretože ju budete musieť zadať, keď sa pokúsite použiť svoj kľúč.

3. Preneste verejný kľúč

Ďalej budete musieť preniesť verejný kľúč, ktorý ste vygenerovali v predchádzajúcom kroku, do počítača servera SSH. Ak na vašom klientskom počítači beží aj Linux, dá sa to veľmi jednoducho dosiahnuť spustením nižšie uvedeného príkazu (nahradením

ssh-copy-id @

Ak váš klient nepodporuje príkaz ssh-copy-id, môžete namiesto toho použiť nižšie uvedený príkaz. Je to trochu komplikovanejšie, ale v podstate dosahuje rovnaké výsledky.

mačka ~/.ssh/id_rsa.pub | ssh @ "mkdir ~/.ssh; mačka >> ~/.ssh/authorized_keys"

Zobrazí sa výzva na zadanie hesla používateľa pre server SSH. Ak sa príkazy vykonajú bez chýb, váš verejný kľúč bude skopírovaný na server.

4. Zakázať overenie hesla

Všimnite si, že váš systém stále nie je bezpečnejší ako po prvom kroku. Aj keď je aspoň jeden klient nakonfigurovaný na používanie autentifikácie na základe kľúča, stále to ponecháva priestor pre ostatných klientov, aby sa pripojili pomocou hesla. Na záver úplne zakážeme overovanie hesla. Po tomto kroku iba počítače, ktoré prešli vyššie uvedeným procesom, sa môžu pripojiť k vášmu serveru SSH.

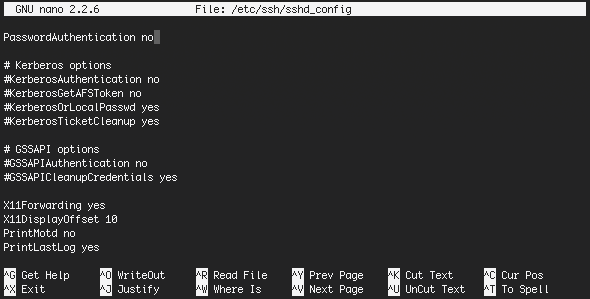

Ak chcete zakázať autentifikáciu heslom, upravte súbor /etc/ssh/sshd_config súbor vo vašom obľúbenom editore. Jedným z najjednoduchších spôsobov úpravy obmedzeného súboru je opäť použitie terminálu. (Prikláňam sa k nano, ale môžete použiť čokoľvek, čo vám najviac vyhovuje.)

sudo nano /etc/ssh/sshd_config

Asi 40 riadkov od spodnej časti súboru nájdete

#Overenie heslom áno

Odstráňte znak čísla (#) a zmeňte nastavenie na „nie“, ako je uvedené nižšie.

HesloAutentifikácia č

Finálny súbor by mal vyzerať asi takto:

Uložte súbor stlačením CTRL+X. Potvrďte úpravu a názov súboru a máte takmer hotovo. Stačí reštartovať server SSH a spustiť ho s týmito novými nastaveniami.

sudo reštart ssh

Tiež si všimnete, že váš klient prestane žiadať o prístupovú frázu na dešifrovanie vášho kľúča, ak je na serveri zakázaná autentifikácia heslom. Teraz, keď máte zabezpečený server SSH, ako ho chcete použiť? Ako zabezpečený súborový server, vzdialený shell alebo posielať iné služby cez SSH? Dajte nám vedieť v sekcii komentárov nižšie!

Kredit obrázka: Shutterstock

Som spisovateľ a študent informatiky z Belgicka. Vždy mi môžete urobiť láskavosť dobrým nápadom na článok, odporúčaním knihy alebo nápadom na recept.